LONDON (IT BOLTWISE) – In der heutigen digitalen Welt, in der täglich neue Bedrohungen auftauchen, ist es entscheidend, die richtigen Schwachstellen zu identifizieren und zu beheben. Continuous Threat Exposure Management (CTEM) bietet einen innovativen Ansatz, um Sicherheitslücken effektiv zu priorisieren und zu validieren, wodurch Unternehmen ihre Ressourcen gezielter einsetzen können.

In der schnelllebigen Welt der Cybersicherheit stehen Unternehmen vor der Herausforderung, täglich mit einer Flut von Bedrohungen umzugehen. Trotz erheblicher Investitionen in modernste Sicherheitssysteme scheitern viele Organisationen daran, die wirklich kritischen Schwachstellen zu identifizieren. Dies liegt nicht an einem Mangel an Informationen, sondern an der überwältigenden Menge an Daten, die von Sicherheitstools generiert werden. Diese Tools produzieren unzählige Warnungen, von denen die meisten keine unmittelbare Bedrohung darstellen. Hier setzt das Continuous Threat Exposure Management (CTEM) an, ein Konzept, das von Gartner eingeführt wurde, um den Fokus auf die wirklich relevanten Bedrohungen zu lenken.

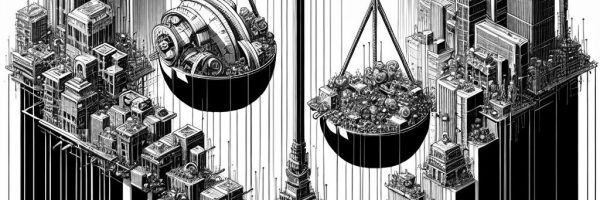

Traditionelle Ansätze im Vulnerability Management basieren auf der Idee, jede Schwachstelle zu finden, zu bewerten und zu beheben. In der Theorie klingt dies logisch, doch in der Praxis führt es zu einer Überlastung der Sicherheitsteams. Jährlich werden über 40.000 Common Vulnerabilities and Exposures (CVEs) veröffentlicht, von denen ein Großteil als kritisch eingestuft wird. Diese Einstufungen berücksichtigen jedoch nicht die spezifischen Umstände eines Unternehmens, wie bestehende Sicherheitskontrollen oder die tatsächliche Ausnutzbarkeit der Schwachstellen. CTEM hingegen priorisiert Schwachstellen basierend auf ihrem tatsächlichen Risiko für das Unternehmen und validiert diese in der spezifischen Umgebung.

Ein wesentlicher Bestandteil von CTEM ist die Adversarial Exposure Validation (AEV), die durch Technologien wie Breach and Attack Simulation (BAS) und automatisierte Penetrationstests unterstützt wird. Diese Technologien simulieren kontinuierlich Angriffe und testen, ob die bestehenden Sicherheitsmaßnahmen effektiv sind. BAS ermöglicht es, Angriffsvektoren wie Ransomware oder Datenexfiltration zu simulieren, während automatisierte Penetrationstests komplexe Angriffspfade aufdecken, die von realen Angreifern genutzt werden könnten. Diese kontinuierliche Validierung ist entscheidend, um die Sicherheitslage eines Unternehmens in dynamischen Umgebungen aufrechtzuerhalten.

Ein praktisches Beispiel für die Effektivität von AEV ist die Reaktion auf die Log4j-Schwachstelle. Während traditionelle Methoden alle Instanzen als gleich kritisch behandelten, ermöglicht AEV eine differenzierte Bewertung. So kann eine Instanz, die durch bestehende Sicherheitsmaßnahmen geschützt ist, als weniger dringlich eingestuft werden, während eine andere, die zu einem kritischen Datenleck führen könnte, höchste Priorität erhält. Diese differenzierte Herangehensweise spart Ressourcen und ermöglicht es Sicherheitsteams, sich auf die wirklich kritischen Bedrohungen zu konzentrieren.

- Die besten Bücher rund um KI & Robotik!

- Die besten KI-News kostenlos per eMail erhalten!

- Zur Startseite von IT BOLTWISE® für aktuelle KI-News!

- IT BOLTWISE® kostenlos auf Patreon unterstützen!

- Aktuelle KI-Jobs auf StepStone finden und bewerben!

Stellenangebote

Webentwickler für moderne KI-Anwendungen (m/w/d)

KI-Prozessanalyst (m/w/x)

Duales Studium Informatik/Künstliche Intelligenz (B.Sc.), Campusmodell Sindelfingen/Stuttgart 2026 (w/m/d)

Duales Studium BWL - Spezialisierung Artificial Intelligence (B.A.) am Campus oder virtuell

- Künstliche Intelligenz: Dem Menschen überlegen – wie KI uns rettet und bedroht | Der Neurowissenschaftler, Psychiater und SPIEGEL-Bestsellerautor von »Digitale Demenz«

Du hast einen wertvollen Beitrag oder Kommentar zum Artikel "CTEM: Priorisierung und Validierung in der Cybersicherheit" für unsere Leser?

#Sophos

#Sophos

Es werden alle Kommentare moderiert!

Für eine offene Diskussion behalten wir uns vor, jeden Kommentar zu löschen, der nicht direkt auf das Thema abzielt oder nur den Zweck hat, Leser oder Autoren herabzuwürdigen.

Wir möchten, dass respektvoll miteinander kommuniziert wird, so als ob die Diskussion mit real anwesenden Personen geführt wird. Dies machen wir für den Großteil unserer Leser, der sachlich und konstruktiv über ein Thema sprechen möchte.

Du willst nichts verpassen?

Du möchtest über ähnliche News und Beiträge wie "CTEM: Priorisierung und Validierung in der Cybersicherheit" informiert werden? Neben der E-Mail-Benachrichtigung habt ihr auch die Möglichkeit, den Feed dieses Beitrags zu abonnieren. Wer natürlich alles lesen möchte, der sollte den RSS-Hauptfeed oder IT BOLTWISE® bei Google News wie auch bei Bing News abonnieren.

Nutze die Google-Suchmaschine für eine weitere Themenrecherche: »CTEM: Priorisierung und Validierung in der Cybersicherheit« bei Google Deutschland suchen, bei Bing oder Google News!