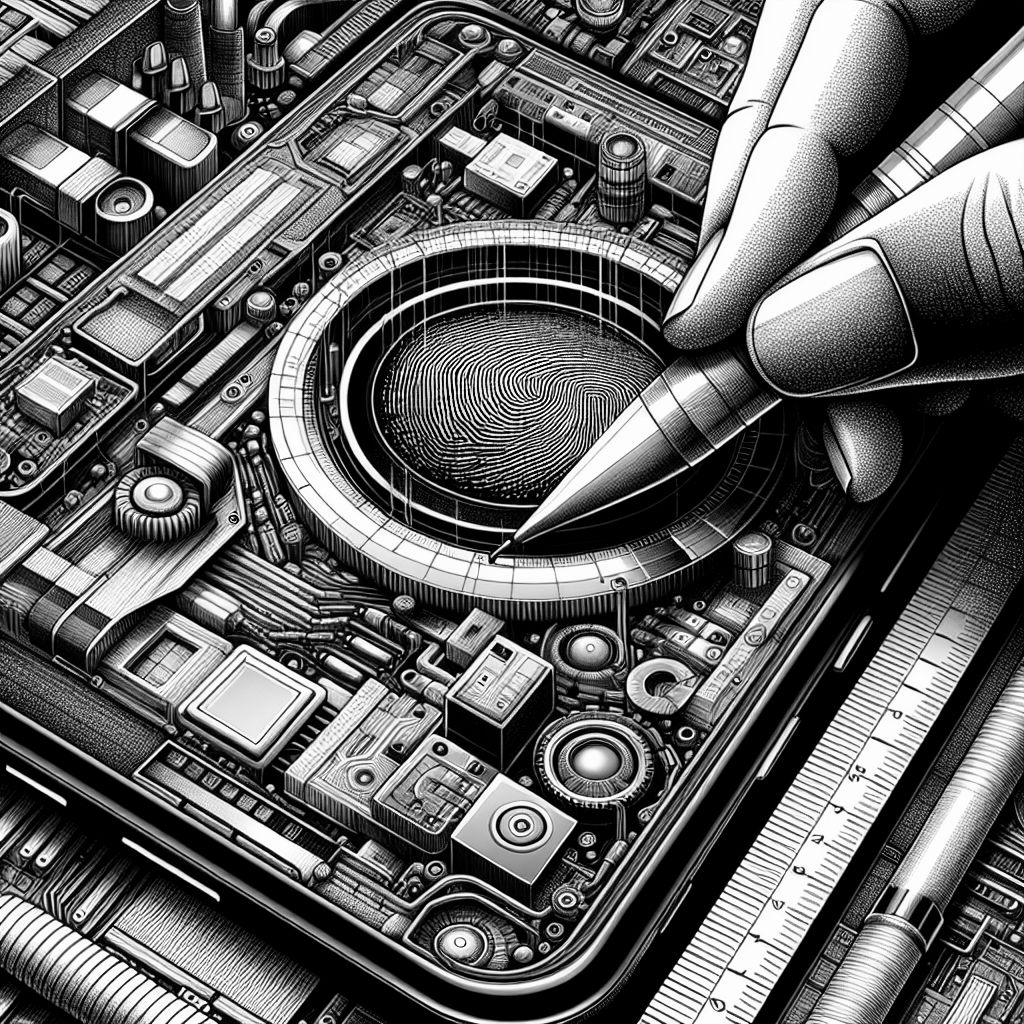

LONDON (IT BOLTWISE) – Fingerabdruckscanner gelten als eine der sichersten Methoden zur Authentifizierung, doch aktuelle Berichte zeigen, dass auch diese Technologie nicht unüberwindbar ist. Hacker finden immer neue Wege, um Sicherheitsmechanismen zu umgehen und sensible Daten zu stehlen.

Fingerabdruckscanner sind seit Jahren ein fester Bestandteil moderner Smartphones und gelten als sicherer als herkömmliche Passwörter. Doch die jüngsten Entwicklungen zeigen, dass auch diese Technologie nicht unüberwindbar ist. Hacker nutzen verschiedene Methoden, um Fingerabdruckscanner zu umgehen und so an sensible Daten zu gelangen.

Eine der bekanntesten Methoden ist die Verwendung von sogenannten Masterprints. Diese künstlich erzeugten Fingerabdrücke sind so gestaltet, dass sie mit einer Vielzahl von echten Abdrücken übereinstimmen können. Forscher der NYU Tandon haben mit Hilfe von maschinellem Lernen sogenannte DeepMasterPrints entwickelt, die in der Lage sind, Fingerabdrucksensoren zu täuschen, indem sie häufige Merkmale von Fingerabdrücken nachahmen.

Ein weiteres Verfahren, das von Hackern eingesetzt wird, ist das Erstellen gefälschter Fingerabdrücke mittels 3D-Druck. Hierbei werden Abdrücke von Oberflächen abgenommen und mit Materialien wie Stoffkleber oder 3D-Druckern nachgebildet. Untersuchungen von Cisco Talos haben gezeigt, dass diese gefälschten Abdrücke in etwa 80 % der Fälle erfolgreich sind, um Fingerabdrucksensoren zu täuschen.

Eine weitere Schwachstelle liegt in der Speicherung der Fingerabdruckdaten. Einige Geräte speichern diese Daten ohne ausreichende Verschlüsselung, was es Angreifern ermöglicht, auf diese Informationen zuzugreifen und sie zu missbrauchen. Ein Vorfall im Jahr 2024, bei dem fast 500 GB sensibler biometrischer Daten offengelegt wurden, verdeutlicht die Risiken unzureichend gesicherter Datenbanken.

Obwohl Fingerabdruckscanner eine bequeme und relativ sichere Methode zur Authentifizierung darstellen, sollten Nutzer zusätzliche Sicherheitsmaßnahmen ergreifen. Dazu gehört die Verwendung von PINs oder Passwörtern als zusätzliche Schutzschicht sowie die regelmäßige Aktualisierung der Gerätesoftware, um Sicherheitslücken zu schließen.

Die fortschreitende Entwicklung von Technologien zur Umgehung biometrischer Sicherheitsmaßnahmen zeigt, dass Unternehmen kontinuierlich in die Verbesserung ihrer Sicherheitsprotokolle investieren müssen. Nur so können sie den wachsenden Bedrohungen durch Cyberkriminelle standhalten und die Daten ihrer Nutzer effektiv schützen.

- Die besten Bücher rund um KI & Robotik!

- Die besten KI-News kostenlos per eMail erhalten!

- Zur Startseite von IT BOLTWISE® für aktuelle KI-News!

- IT BOLTWISE® kostenlos auf Patreon unterstützen!

- Aktuelle KI-Jobs auf StepStone finden und bewerben!

Stellenangebote

(Senior) Consultant RPA & KI (m/w/d)

Werkstudent *in (d/m/w) im Bereich Data Analytics - Conversational AI

Duales Studium Informatik - Künstliche Intelligenz (M.Sc.) 2026

IT System Engineer KI (m/w/d)

- Künstliche Intelligenz: Dem Menschen überlegen – wie KI uns rettet und bedroht | Der Neurowissenschaftler, Psychiater und SPIEGEL-Bestsellerautor von »Digitale Demenz«

Du hast einen wertvollen Beitrag oder Kommentar zum Artikel "Sicherheitslücken bei Fingerabdruckscannern: Wie Hacker Identitäten stehlen" für unsere Leser?

#Sophos

#Sophos

Es werden alle Kommentare moderiert!

Für eine offene Diskussion behalten wir uns vor, jeden Kommentar zu löschen, der nicht direkt auf das Thema abzielt oder nur den Zweck hat, Leser oder Autoren herabzuwürdigen.

Wir möchten, dass respektvoll miteinander kommuniziert wird, so als ob die Diskussion mit real anwesenden Personen geführt wird. Dies machen wir für den Großteil unserer Leser, der sachlich und konstruktiv über ein Thema sprechen möchte.

Du willst nichts verpassen?

Du möchtest über ähnliche News und Beiträge wie "Sicherheitslücken bei Fingerabdruckscannern: Wie Hacker Identitäten stehlen" informiert werden? Neben der E-Mail-Benachrichtigung habt ihr auch die Möglichkeit, den Feed dieses Beitrags zu abonnieren. Wer natürlich alles lesen möchte, der sollte den RSS-Hauptfeed oder IT BOLTWISE® bei Google News wie auch bei Bing News abonnieren.

Nutze die Google-Suchmaschine für eine weitere Themenrecherche: »Sicherheitslücken bei Fingerabdruckscannern: Wie Hacker Identitäten stehlen« bei Google Deutschland suchen, bei Bing oder Google News!