Kontextbasierte SOC-Optimierung: Weniger Chaos, mehr Sicherheit

LONDON (IT BOLTWISE) – In der heutigen digitalen Welt kämpfen Sicherheitsoperationen mit einer Flut von Alarmen, die Analysten überfordern und die Effektivität der Sicherheitsmaßnahmen beeinträchtigen. Eine neue Herangehensweise, die auf kontextbasierte Analysen setzt, verspricht, dieses Problem zu lösen und die Effizienz von SOCs erheblich zu steigern. In der heutigen digitalen Landschaft stehen Sicherheitsoperationen (SOCs) vor […]

Sicherheitslücken in Googles KI-Assistent Gemini aufgedeckt

LONDON (IT BOLTWISE) – Sicherheitsforscher haben kürzlich drei schwerwiegende Sicherheitslücken in Googles KI-Assistent Gemini aufgedeckt. Diese Schwachstellen, die inzwischen behoben wurden, hätten potenziell zu erheblichen Datenschutzrisiken und Datenverlusten führen können. Die Enthüllungen werfen ein Licht auf die Notwendigkeit, Sicherheitsmaßnahmen bei der Implementierung von KI-Technologien zu verstärken. In einer kürzlich veröffentlichten Analyse haben Sicherheitsforscher drei kritische […]

China-Linked Hacker nutzen VMware-Sicherheitslücke aus

BRÜSSEL / LONDON (IT BOLTWISE) – Eine neu entdeckte Sicherheitslücke in VMware-Tools wird seit Oktober 2024 von China-verbundenen Hackern ausgenutzt. Diese Schwachstelle ermöglicht es Angreifern, durch lokale Privilegienerweiterung auf Root-Ebene zuzugreifen. Sicherheitsforscher von NVISO Labs haben die Bedrohung identifiziert und die Dringlichkeit betont, betroffene Systeme zu aktualisieren. Die Entdeckung einer neuen Sicherheitslücke in den VMware-Tools […]

Microsoft erweitert Sentinel zu einer umfassenden Sicherheitsplattform

REDMOND / LONDON (IT BOLTWISE) – Microsoft hat seine Sentinel-Plattform zu einer umfassenden Sicherheitslösung ausgebaut. Mit der Einführung des Sentinel Data Lake und der Vorschau auf den Sentinel Graph und das Model Context Protocol (MCP) Server bietet das Unternehmen nun eine einheitliche Plattform für Sicherheitsdatenmanagement und -analyse. Microsoft hat kürzlich die Erweiterung seiner Sentinel-Plattform angekündigt, […]

CISA erweitert KEV-Katalog um neue Sicherheitslücken

WASHINGTON / LONDON (IT BOLTWISE) – Die US-amerikanische Cybersecurity and Infrastructure Security Agency (CISA) hat ihren Katalog der bekannten ausgenutzten Schwachstellen um fünf neue Sicherheitslücken erweitert. Diese Schwachstellen betreffen kritische Systeme und werden aktiv ausgenutzt, was Unternehmen dazu veranlasst, schnell zu handeln, um ihre Netzwerke zu schützen. Die US-amerikanische Cybersecurity and Infrastructure Security Agency (CISA) […]

Effektive Incident Response durch kontextbasierte SOC-Modelle

LONDON (IT BOLTWISE) – Die traditionelle Herangehensweise an Sicherheitsoperationen steht unter Druck. Mit der Einführung kontextbasierter SOC-Modelle wird die Effektivität der Incident Response erheblich gesteigert. Anstatt sich in einem Meer von Alarmen zu verlieren, ermöglicht ein kontextualisierter Ansatz eine schnellere und präzisere Reaktion auf Bedrohungen. In der heutigen digitalen Landschaft stehen Sicherheitsoperationen (SOC) vor der […]

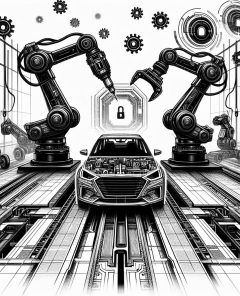

JLR nimmt nach Cyberangriff die Produktion wieder auf

LONDON (IT BOLTWISE) – Nach einem verheerenden Cyberangriff, der die Produktion von Jaguar Land Rover (JLR) weltweit zum Stillstand brachte, plant das Unternehmen, die Fertigung in den kommenden Tagen schrittweise wieder aufzunehmen. Der Angriff hat erhebliche Auswirkungen auf die Lieferkette und die britische Automobilindustrie gehabt. Jaguar Land Rover (JLR) steht kurz davor, die Produktion nach […]

Datzbro: Neuer Android-Trojaner zielt auf Senioren ab

SYDNEY / LONDON (IT BOLTWISE) – Ein neuer Android-Trojaner namens Datzbro hat es auf ältere Menschen abgesehen, indem er gefälschte Facebook-Veranstaltungen nutzt, um sie zur Installation schädlicher Apps zu verleiten. Die Bedrohung wurde erstmals in Australien entdeckt und hat sich schnell auf andere Länder ausgeweitet. Ein neuer Android-Trojaner namens Datzbro hat es auf ältere Menschen […]

Sichere KI-Lieferketten: Neue Paradigmen für Unternehmen

LONDON (IT BOLTWISE) – Die rasante Verbreitung von KI in Unternehmen bringt sowohl Chancen als auch Risiken mit sich. Während KI-gestützte Anwendungen die Effizienz steigern, entstehen neue Sicherheitsherausforderungen, die traditionelle Abwehrmaßnahmen überfordern. Die Einführung von Künstlicher Intelligenz (KI) in Unternehmen schreitet mit beispielloser Geschwindigkeit voran. Software-as-a-Service (SaaS)-Anbieter integrieren leistungsstarke Sprachmodelle direkt in ihre Plattformen, was […]

Cyberkriminelle bieten BBC-Reporter hohe Summen für Insiderhilfe

LONDON (IT BOLTWISE) – Ein BBC-Reporter wurde von einer berüchtigten Ransomware-Gruppe kontaktiert, die ihm eine beträchtliche Summe anbot, um Zugang zu BBC-Systemen zu erhalten. Diese beunruhigende Entwicklung zeigt die anhaltende Bedrohung durch Cyberkriminalität und die Risiken, denen selbst renommierte Organisationen ausgesetzt sind. In einer alarmierenden Enthüllung über die Welt der Cyberkriminalität wurde ein BBC-Reporter von […]

Größter Bitcoin-Beschlagnahme der Welt: Britische Polizei konfisziert Milliarden

LONDON (IT BOLTWISE) – Die britische Polizei hat in einem beispiellosen Fall von Kryptowährungsbetrug Bitcoin im Wert von 5,5 Milliarden Pfund beschlagnahmt. Eine chinesische Staatsangehörige wurde verurteilt, nachdem sie über 128.000 Opfer in China betrogen hatte. Die Ermittlungen führten zur größten Bitcoin-Beschlagnahme der Welt. In einem der größten Fälle von Kryptowährungsbetrug weltweit hat die britische […]

Kritische Sicherheitslücke in Sudo: CISA warnt vor aktiver Ausnutzung

WASHINGTON / LONDON (IT BOLTWISE) – Die US-amerikanische Cybersecurity and Infrastructure Security Agency (CISA) hat eine kritische Sicherheitslücke im Sudo-Befehlszeilenprogramm für Linux- und Unix-ähnliche Betriebssysteme in ihren Katalog der bekannten ausgenutzten Schwachstellen aufgenommen. Diese Schwachstelle, die es Angreifern ermöglicht, beliebige Befehle mit Root-Rechten auszuführen, wird bereits aktiv ausgenutzt. Die US-amerikanische Cybersecurity and Infrastructure Security Agency […]

Hackerangriff auf FEMA: Sicherheitslücken und Konsequenzen

WASHINGTON / LONDON (IT BOLTWISE) – Ein Hackerangriff auf die Netzwerke der Federal Emergency Management Agency (FEMA) hat über mehrere Monate hinweg sensible Daten von Mitarbeitern gestohlen. Der Vorfall wirft ein Schlaglicht auf die Sicherheitslücken in der IT-Infrastruktur der US-Behörden und führte zur Entlassung mehrerer IT-Führungskräfte. Ein Hackerangriff auf die Federal Emergency Management Agency (FEMA) […]

DEF CON 33: Einblicke in die Welt der Hacker und Künstlichen Intelligenz

LAS VEGAS / LONDON (IT BOLTWISE) – Die DEF CON 33, die weltweit größte Hacker-Konferenz, fand im August 2025 in Las Vegas statt und bot erneut faszinierende Einblicke in die neuesten Entwicklungen der Hacker-Community. Dr. Stephen Gary, ein regelmäßiger Teilnehmer, hob die Bedeutung der Villages hervor, in denen praktische Aktivitäten im Mittelpunkt stehen. Besonders beeindruckend […]

BBC-Reporter widersteht Hacker-Angebot: Millionen für Insiderhilfe

LONDON (IT BOLTWISE) – Ein BBC-Reporter wurde von einer Hackergruppe kontaktiert, die ihm Millionen für Insiderhilfe anbot. Die Cyberkriminellen wollten Zugang zu BBC-Systemen, um Lösegeld zu erpressen. Der Reporter spielte mit, um die Methoden der Hacker zu verstehen, und enthüllte die beunruhigenden Taktiken, die zur Manipulation von Mitarbeitern eingesetzt werden. In einer alarmierenden Enthüllung über […]

Gefälschte Apps in Google-Suchergebnissen: Eine neue Bedrohung

LONDON (IT BOLTWISE) – Cyberkriminelle nutzen Google-Suchergebnisse, um gefälschte Apps mit versteckter Malware zu verbreiten. Diese Taktik, bekannt als SEO-Poisoning, ermöglicht es Hackern, ihre schädlichen Websites in den Suchergebnissen ganz oben zu platzieren. Nutzer, die auf diese Links klicken, riskieren, ihre Geräte mit Malware zu infizieren. In der digitalen Welt, in der wir leben, ist […]

RedNovember: Chinesische Cyber-Bedrohung zielt auf ungeschützte Edge-Geräte

LONDON (IT BOLTWISE) – Eine chinesische, staatlich unterstützte Cyber-Spionagegruppe namens RedNovember hat in einer langjährigen Bedrohungskampagne ungeschützte Edge-Geräte und internetnahe Assets ins Visier genommen. Diese Kampagne, die zwischen Juni 2024 und Juli 2025 stattfand, zeigt die Dringlichkeit auf, Sicherheitslücken in IT-Infrastrukturen zu schließen. Die Bedrohung durch RedNovember, eine chinesische Cyber-Spionagegruppe, verdeutlicht die Notwendigkeit, Edge-Geräte und […]

EvilAI: Tarnung als KI-Tools zur globalen Malware-Verbreitung

LONDON (IT BOLTWISE) – Eine neue Malware-Kampagne namens EvilAI nutzt scheinbar legitime KI-Tools, um sich in Unternehmen weltweit einzuschleichen. Diese Bedrohung betrifft zahlreiche Branchen und zeigt, wie geschickt Cyberkriminelle vorgehen, um ihre Angriffe zu verschleiern. Die Bedrohung durch EvilAI, eine neuartige Malware-Kampagne, die sich als legitime KI-Tools tarnt, hat weltweit für Aufsehen gesorgt. Laut Sicherheitsexperten […]

EvilAI: Malware tarnt sich als KI-Tools zur Infiltration globaler Organisationen

LONDON (IT BOLTWISE) – Eine neue Bedrohung namens EvilAI nutzt scheinbar legitime KI-Tools, um Malware in globale Organisationen einzuschleusen. Diese Kampagne zielt auf verschiedene Sektoren ab, darunter Fertigung, Regierung und Gesundheitswesen, und hat bereits Länder wie Indien, die USA und Deutschland betroffen. Die Angreifer verwenden digitale Signaturen und professionelle Oberflächen, um ihre bösartigen Absichten zu […]

Operation Contender 3.0: Erfolgreicher Schlag gegen Cyberkriminalität in Afrika

LONDON (IT BOLTWISE) – In einer groß angelegten Operation gegen Cyberkriminalität in Afrika wurden 260 Verdächtige festgenommen und über 1.200 elektronische Geräte beschlagnahmt. Die Aktion zielte auf transnationale Netzwerke ab, die sich auf Romance-Scams und Sextortion spezialisiert hatten. Die finanziellen Verluste der Opfer belaufen sich auf fast 2,8 Millionen US-Dollar. In einer koordinierten Aktion gegen […]

Hyperdrive verliert 782.000 US-Dollar durch Smart-Contract-Exploit

LONDON (IT BOLTWISE) – Hyperdrive, ein Protokoll auf der Hyperliquid-Plattform, hat kürzlich einen Verlust von 782.000 US-Dollar erlitten, nachdem ein Hacker eine Schwachstelle in einem Smart Contract ausnutzte. Diese Sicherheitslücke führte zur Entleerung wichtiger Liquiditätspools und wirft Fragen zur Sicherheit von DeFi-Protokollen auf. Am 27. September erlebte Hyperdrive, ein Protokoll auf der Hyperliquid-Plattform, einen erheblichen […]

Jersey-Kindergärten verstärken Cybersicherheit

JERSEY / LONDON (IT BOLTWISE) – Kindergärten in Jersey wurden von lokalen Cybersicherheitsexperten aufgefordert, ihre Schutzmaßnahmen gegen Hackerangriffe zu verstärken. Dies folgt auf einen Vorfall, bei dem Cyberkriminelle namens Radiant Bilder und private Daten von Tausenden von Kindern und ihren Familien in mehreren Ländern gestohlen haben. In einer zunehmend digitalisierten Welt sind auch Kindergärten nicht […]

Jersey-Kindergärten stärken Cybersicherheit gegen Hackerangriffe

JERSEY / LONDON (IT BOLTWISE) – Kindergärten in Jersey wurden von lokalen Cybersicherheitsexperten gewarnt, ihre Schutzmaßnahmen gegen Hackerangriffe zu verstärken. Dies folgt auf einen Vorfall, bei dem Cyberkriminelle, die sich Radiant nennen, Bilder und private Daten von tausenden Kindern und ihren Familien in Großbritannien, den USA und Indien gestohlen haben. In einer zunehmend digitalisierten Welt […]

ASLR-Umgehung durch Apple-Serialisierungsfehler aufgedeckt

LONDON (IT BOLTWISE) – Ein neuer Bericht von Google Project Zero enthüllt eine Methode zur Umgehung der ASLR-Sicherheitsmaßnahmen auf Apple-Geräten. Diese Schwachstelle nutzt deterministische Verhaltensweisen im Serialisierungsframework von Apple aus, um Speicheradressen zu leaken, ohne herkömmliche Sicherheitslücken oder Timing-Seitenkanäle zu nutzen. Google Project Zero hat eine neue Technik aufgedeckt, die in der Lage ist, die […]

Stellenangebote

AI Product Manager*in (w/m/d)

Compliance Manager Datenschutz für Artificial Intelligence (m/w/d)

Duales Studium Data Science und Künstliche Intelligenz (B. Sc.) – 2026

#Sophos

#Sophos